- Centro di Supporto

- Multilingue

- Lingua

- Aiutaci a tradurre

Scopri cos'è un Trojan di accesso remoto (RAT), come funziona, i suoi pericoli e come rimuovere Remote Access Trojan con strumenti come IObit Malware Fighter.

da Elisa | Aggiornato 31.12.2024 | da Elisa

Hai mai sentito parlare di un cybercriminale che controlla il tuo computer da remoto mentre tu navighi tranquillamente in internet? Questo è ciò che può accadere se il tuo dispositivo viene infettato da un Trojan di Accesso Remoto (RAT). Un vero e proprio incubo digitale che può mettere a rischio i tuoi dati personali e finanziari. In questa guida, ti spiegheremo cos'è un RAT, come funziona, come individuare se tuo dispostivo è infetto e soprattutto, come proteggerti da questa minaccia.

Remote Access Trojan (RAT) è un tipo di malware che consente a un utente malintenzionato di controllare in remoto un dispositivo all'insaputa o senza il consenso dell'utente. Questo tipo di malware è particolarmente pericoloso perché garantisce l'accesso completo alla vittima, consentendo la manipolazione dei file, il monitoraggio delle attività, il furto di informazioni e molto altro.

Aericolo relativo: Phishing: significato, segni comuni e come proteggersi da attacco phishing

TIPS

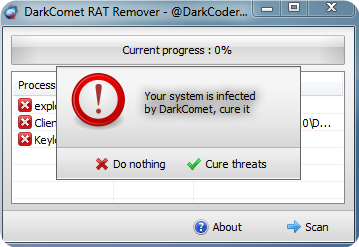

Che cosa è Trojan: Il termine "Trojan" si riferisce a qualsiasi tipo di malware che si maschera da software legittimo, inducendo l'utente a installarlo sul proprio dispositivo. Una volta all'interno, il trojan può eseguire varie azioni dannose, come rubare informazioni o aprire backdoor per consentire agli aggressori di accedere al sistema.I RAT vengono solitamente installati all'insaputa dell'utente. Una volta all'interno del sistema, operano in background, consentendo all'aggressore di controllare il dispositivo da remoto. Alcuni Remote Access Trojan avanzati consentono persino screenshot, keylogging e attivazione di fotocamere e microfoni. Alcuni dei RAT più noti includono DarkComet, njRAT e BlackShades, tutti utilizzati in grandi campagne di attacchi informatici.

Ecco sono i 7 modi in cui i Remote Access Trojan possono invadere il tuo computer:

1. Email:

Allegati infetti: I RAT spesso si nascondono all'interno di documenti (Word, Excel, PDF) che sembrano innocui. Una volta aperto il documento, il malware viene eseguito.

Link dannosi: Cliccare su un link presente in un'email può reindirizzarti a un sito web infetto che scarica automaticamente il RAT sul tuo dispositivo.

2. Siti web compromessi:

Download infetti: Scaricare software pirata, crack o da siti web poco affidabili può portare all'installazione di un RAT.

Esploit kit: Questi strumenti sfruttano le vulnerabilità presenti nei browser o nei plugin per infettare i visitatori di un sito web.

3. Reti Wi-Fi pubbliche: Connettersi a reti Wi-Fi pubbliche non sicure espone il tuo dispositivo a potenziali attacchi man-in-the-middle. Un hacker può intercettare il tuo traffico e iniettare il codice del RAT.

4. Software non aggiornato: Le applicazioni e il sistema operativo con vulnerabilità non patchate rappresentano un facile bersaglio per gli hacker.

Articolo relativo: Come aggiornare win10 al win11

5. Dispositivi USB infetti: Inserire una chiavetta USB infetta nel computer può avviare automaticamente l'esecuzione del malware.

6. Aggiornamenti software falsi: Gli hacker possono creare finti aggiornamenti per software popolari per indurre gli utenti a scaricare e installare il RAT.

7. Remote Desktop Protocol (RDP): Se utilizzi RDP con password deboli o configurazioni non sicure, gli hacker possono sfruttare questa via per accedere al tuo sistema.

Anche se a volte i RAT sono difficili da individuare e potrebbero invadere il tuo computer inconsapevolmente, ci sono ancora segni che puoi individuare, tra cui:

Prestazioni insolitamente lente

Programmi che si aprono o si chiudono senza il tuo intervento

Movimenti strani del mouse o della tastiera. Leggi anche>> Come risolvere la tastiera non funziona

Consumo insolito di dati o attività di rete sospetta

Utilizzo imprevisto della webcam o del microfono, che potrebbe indicare che qualcuno sta spiando.

Uno dei modi migliori per proteggere il tuo dispositivo dai RAT è utilizzare un antivirus affidabile come IObit Malware Fighter . Questo software è progettato per rilevare e rimuovere i trojan, inclusi i RAT, prima che possano infiltrarsi nel sistema. IObit Malware Fighter offre protezione in tempo reale e dispone di un motore anti-malware avanzato in grado di rilevare anche le minacce più sofisticate.

Inoltre, IObit Malware Fighter include una funzione di protezione della fotocamera, che impedisce agli aggressori di accedere alla tua webcam senza la tua autorizzazione. Protegge inoltre da una varietà di altri tipi di malware, come ransomware, spyware e virus.

È essenziale mantenere aggiornati sia il sistema operativo che le applicazioni che utilizzi. Gli aggiornamenti software spesso includono patch di sicurezza che risolvono le vulnerabilità che i RAT possono sfruttare. L'impostazione degli aggiornamenti automatici è un modo semplice per assicurarti che il tuo dispositivo sia sempre protetto.

La maggior parte delle infezioni RAT si verificano a causa del download di file da fonti non affidabili. Evitare di fare clic su collegamenti sospetti, scaricare software solo da fonti legittime e non aprire e-mail non richieste sono misure efficaci per proteggersi da possibili infezioni.

Utilizza password complesse e diverse per account online. Evita di riutilizzare le stesse password su più piattaforme. Inoltre, non consigliamo di usare la data di nascita, il tuo nome, la tua città come il password che sono sono facilmente indovinabili

Aggiungendo un ulteriore livello di sicurezza, l'autenticazione a due fattori rende molto più difficile per gli hacker accedere ai tuoi account. L‘autenticazione a due fattori comune include la verifica tramite numero di telefono e la verifica tramite e-mail, ecc. Se non l'hai ancora attivato, consigliamo di abilitarlo che può aumentare notevolmente la sicurezza delle informazioni.

Esegui regolarmente dei backup dei tuoi dati importanti su un dispositivo esterno o su un cloud sicuro. In caso di infezione, potrai così ripristinare i tuoi file velocemente.

Come fare un backup per PC Windows 10/11 [Guida completa]

I trojan di accesso remoto rappresentano una minaccia significativa sia per i singoli utenti che per le aziende. Questi trojan consentono agli aggressori di avere il pieno controllo su un dispositivo compromesso, il che può portare al furto di dati, allo spionaggio o all'installazione di altro malware. La migliore difesa contro questi attacchi è essere proattivi in termini di sicurezza informatica: utilizzare strumenti di protezione avanzati come IObit Malware Fighter, mantenere aggiornato il software ed evitare di scaricare file da fonti non affidabili. Con questi passaggi puoi ridurre significativamente il rischio di diventare vittima di un RAT.