- Centro di Supporto

- Multilingue

- Lingua

- Aiutaci a tradurre

Cosa è necessario affinché un attacco phishing abbia successo? Esiste una relazione tra il phishing e il ransomware? Leggi questo Blog per sapere!

da Elisa | Aggiornato 24.06.2025 | da Elisa

Il phishing è una minaccia sempre più presente nel nostro mondo digitale. Ogni giorno, migliaia di persone cadono vittima di questi attacchi, mettendo a rischio i propri dati personali e finanziari. Ma non tutto è perduto! Dunque alcuni vorrebbero sapere cosa è necessario affinché un attacco phishing abbia successo? In questo blog, ti forniremo come funzionano gli attacchi di phishing, li aiuta a individuare le potenziali minacce e ad adottare le misure di sicurezza necessarie.

Esistono diversi tipi di phishing, ciascuno con modalità specifiche per ingannare le vittime. Ecco i principali tipi di phishing e gli elementi necessari affinché l'attacco abbia successo in ciascun caso:

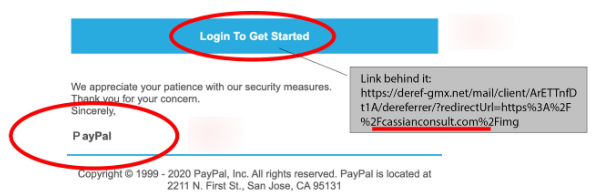

Il Phishing via email è il tipo più comune, dove l'attaccante invia una mail ingannevole con l'intento di ottenere dati sensibili.

L'indirizzo di invio deve sembrare autentico (ad esempio, una mail che sembra provenire dalla tua banca o da un'azienda conosciuta).

L'email deve sembrare importante, urgente e legittima (ad esempio, avvisi di sospette attività su un account o richieste di aggiornamento di dati personali).

Il link inserito nel messaggio deve portare a una pagina web che somiglia esattamente a quella originale (ad esempio, la pagina di login di una banca), ma in realtà è un sito falso.

Un messaggio che mette pressione sul destinatario, suggerendo che un'azione immediata è necessaria, come "Il tuo account è stato sospeso" o "Risolvilo ora prima che il tuo conto venga bloccato".

Tecniche di ingegneria sociale: Come minacce, promesse di premi o vantaggi esclusivi per attrarre l'utente.

Articolo relativo: Phishing: significato, segni comuni e come proteggersi da attacco phishing

Ecco esempio per email phishing

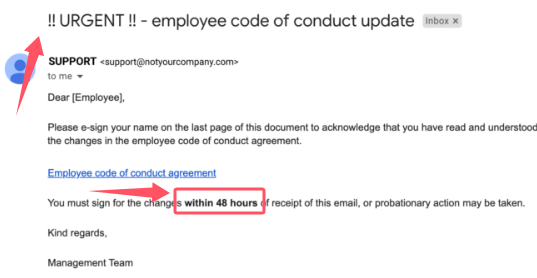

Lo spear phishing è una forma di truffa informatica mirata, in cui il truffatore finge di essere una persona o un’azienda di fiducia (come il tuo capo, una banca o un collega), per ingannarti e spingerti a:

cliccare su link pericolosi

fornire dati personali o aziendali sensibili

aprire file infetti

A differenza del phishing generico (uguale per tutti), lo spear phishing è personalizzato: il truffatore raccoglie informazioni su di te per rendere il messaggio più credibile.

L'attaccante raccoglie informazioni dettagliate sulla vittima (ad esempio, tramite social media, social engineering o altre fonti) per creare un messaggio altamente personalizzato.

L'email potrebbe sembrare provenire da un collega, un superiore o un partner d'affari. Il messaggio può contenere dettagli specifici, come nomi, ruoli o riferimenti a progetti comuni.

Poiché il messaggio è altamente personalizzato, la vittima è più incline a fidarsi, rendendo l'attacco più insidioso.

L'attaccante potrebbe voler rubare informazioni aziendali, dati finanziari o accedere a sistemi sensibili.

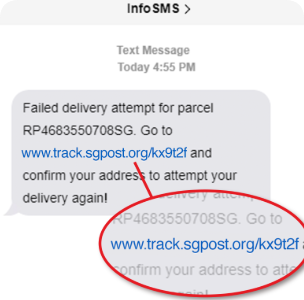

Simile al phishing via email, ma utilizza i messaggi di testo (SMS) per ingannare la vittima.

Numero telefonico simile a uno ufficiale: L'attaccante può utilizzare numeri di telefono che somigliano a quelli di enti ufficiali (banca, agenzia governativa, ecc.) o inviare SMS da numeri sconosciuti.

Messaggio conciso e urgente: Gli SMS devono essere brevi, ma incisivi. Ad esempio, "Il tuo account è stato bloccato, clicca qui per sbloccarlo" con un link sospetto.

Link ingannevoli: Gli SMS possono contenere un link che sembra autentico, ma che porta a un sito web falso.

Incoraggiare azioni rapide: La vittima potrebbe essere spinta a cliccare su un link o chiamare un numero per "risolvere un problema" o "ricevere una premiazione".

A differenza del phishing, che si basa sull'inganno tramite email o SMS, il pharming manipola il traffico di rete per reindirizzare l'utente verso un sito web falso.

Compromissione del DNS: L'attaccante altera il server DNS o manipola il file hosts del computer della vittima per reindirizzare il traffico verso un sito web falso.

Sito web falso: Il sito a cui viene reindirizzato l'utente deve sembrare identico a quello legittimo, come una pagina di login di una banca o di un'azienda.

Abilità tecnica: Il pharming richiede competenze tecniche per alterare le configurazioni del sistema o sfruttare vulnerabilità nei server DNS.

Articolo relativo: DNS cos'è? Cambiare DNS su Windows/Mac/Android/iPhone

Il vishing è una forma di phishing che si basa su telefonate ingannevoli, dove l'attaccante si finge un agente bancario, un funzionario governativo, o un altro rappresentante di un'istituzione legittima.

Numero di telefono manipolato: L'attaccante può mascherare il numero per farlo sembrare ufficiale (utilizzando tecniche di spoofing).

Script convincente: L’attaccante prepara uno script che sembra convincente e professionale, cercando di convincere la vittima a fornire dati sensibili come numeri di carte di credito, password o PIN.

Credibilità della voce: La persona che effettua la chiamata deve sembrare competente e convincente, per non destare sospetti.

Senso di urgenza: La chiamata potrebbe includere minacce o situazioni urgenti, come un conto bancario compromesso o la necessità di confermare informazioni per evitare problemi legali o finanziari.

Questo tipo di phishing si verifica quando l'attaccante copia un'email legittima inviata in passato dalla vittima o da una fonte affidabile, ma con un allegato o un link maligno.

Email legittima copiata: L'attaccante crea una copia esatta di una email autentica inviata in precedenza dalla vittima o da un'organizzazione conosciuta.

Modifica dell'allegato o del link: L'unica differenza è che l'attaccante sostituisce un link o un allegato con uno maligno che, quando aperto, compromette il dispositivo o ruba informazioni.

Convinzione che l'email sia legittima: Poiché l'email sembra già familiare alla vittima, è meno probabile che venga riconosciuta come un attacco.

Il phishing sui social media coinvolge attacchi tramite piattaforme come Facebook, Instagram, Twitter o LinkedIn, dove gli attaccanti creano profili falsi per ingannare le vittime.

Profilo falso o compromesso: L'attaccante crea un account che sembra appartenere a un'amico, un collega o un'azienda legittima.

Messaggio convincente: Un messaggio diretto (DM) che può sembrare una comunicazione personale, come una richiesta di connessione, di partecipazione a un'offerta o di aggiornamento del profilo.

Link maligni: Questi messaggi spesso contengono link a siti web dannosi, o l'invito a scaricare file che contengono malware.

Articolo relativo: Come creare un anti-malware completo su Windows

Asolutamente sì, Il phishing è una delle principali tecniche utilizzate dai criminali informatici per distribuire ransomware. In altre parole, il phishing è spesso la porta d'ingresso che consente ai malintenzionati di infiltrare ransomware nei dispositivi o nelle reti delle vittime.

WannaCry (2017): Uno dei ransomware più noti che si è diffuso attraverso vulnerabilità nei sistemi Windows, ma in alcuni casi è stato distribuito anche tramite phishing.

Ryuk: Questo ransomware è stato spesso distribuito attraverso attacchi di phishing mirati, in particolare nelle aziende.

Phobos: Un altro esempio di ransomware che si diffonde attraverso email di phishing con allegati o link infetti.

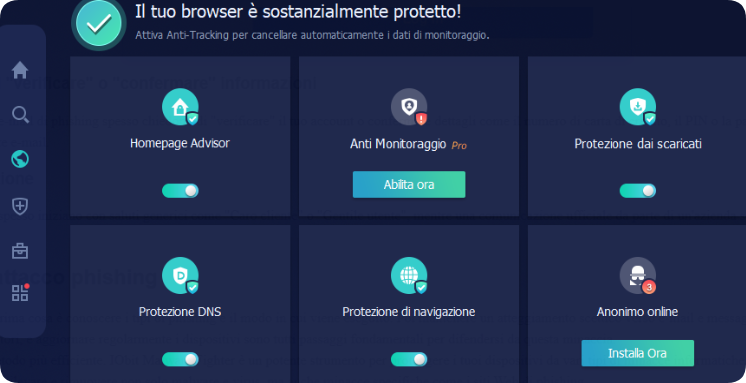

IObit Malware Fighter è un potente strumento per proteggere i tuoi dispositivi da vari tipi di minacce informatiche, inclusi gli attacchi di phishing. Questo software si distingue per la sua capacità di rilevare e rimuovere non solo malware e virus, ma anche minacce specifiche come i siti Web di phishing.

In conclusione, comprendere gli elementi chiave che rendono un attacco phishing efficace è fondamentale per difendersi da questa minaccia sempre più pervasiva. La combinazione di ingegneria sociale, urgenza creata e credibilità dell'attaccante sono fattori determinanti per il successo di questi attacchi. Tuttavia, la consapevolezza degli utenti rappresenta la prima linea di difesa. Educare le persone a riconoscere le e-mail sospette, verificare l'autenticità dei mittenti e diffidare delle richieste urgenti di informazioni sensibili è essenziale per ridurre l'impatto di questi attacchi. Inoltre, le aziende dovrebbero investire in soluzioni di sicurezza informatica avanzate per proteggere i propri sistemi e i dati dei propri clienti.

Blog relativo: Cos'è Remote Access Trojan (RAT) e come proteggersi?