- Centro di Supporto

- Multilingue

- Lingua

- Aiutaci a tradurre

Trojan script wacatac b ml che significa? Virus trojan cosa fa

da Elisa | Aggiornato 30.04.2025 | da Elisa

Hai mai sentito parlare di Trojan:Script/Wacatac.B!ml? Cosa significa esattamente? E questo virus trojan cosa fa? In questo articolo, faremo luce su questo tipo di malware, spiegando in modo semplice e chiaro come questo trojan funziona, 6 sintomi di un'infezione da trojan script wacatac b ml e se incontri virus trojan cosa fa?

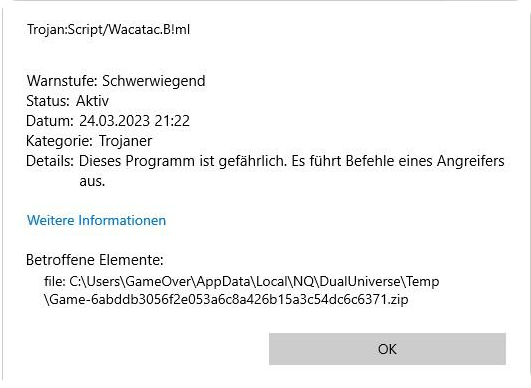

Il trojan script wacatac b ml è un tipo di malware che rientra nella categoria dei trojan. Si tratta di un virus che può infettare un sistema operativo Windows o Android e che ha diverse funzionalità dannose, come rubare informazioni sensibili, compromettere la sicurezza del dispositivo e danneggiare i file. Spesso è nascosto in file apparentemente innocui e viene attivato quando l'utente esegue tali file.

Distribuzione: Il malware Wacatac B ML viene solitamente diffuso tramite allegati di email, link malevoli in messaggi o software pirata. Può anche essere mascherato da file apparentemente innocui come documenti o programmi legittimi. Articolo relativo: E-mail di phishing: significato, segni comuni e come proteggersi

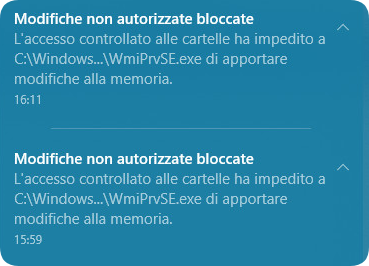

Accesso al sistema: Una volta che il malware è stato eseguito sul sistema, riesce a infiltrarsi senza che l'utente se ne accorga. Spesso si presenta come un processo di sistema legittimo.

Esecuzione delle azioni dannose: Il trojan può rubare dati sensibili, tra cui credenziali di login, numeri di carte di credito e informazioni personali. Può anche monitorare l'attività dell'utente, registrare le tastiere (keylogging) e compromettere i file.

Comunicazione con i server di comando e controllo: Il malware invia i dati rubati a server remoti controllati dagli hacker.

Il sistema potrebbe diventare notevolmente più lento o reagire con ritardi ai comandi. Questo accade perché il malware consuma risorse di sistema come la CPU e la memoria.

Un aumento insolito del traffico di rete potrebbe essere un segno che il malware sta inviando dati dal tuo dispositivo ai server di comando e controllo. Se noti che la connessione a Internet è particolarmente lenta senza una ragione apparente, potrebbe esserci un'attività di comunicazione in background da parte del trojan.

Articolo relativo: Come risolvere wifi lento e migliorare connessione wifi

I programmi potrebbero chiudersi in modo imprevisto o crashare senza motivo. In alcuni casi, potrebbe apparire un messaggio di errore o un programma potrebbe non avviarsi correttamente.

Alcuni file o applicazioni potrebbero diventare "inaccessibili" o comportarsi in modo irregolare.

Il trojan potrebbe iniettare pop-up o messaggi di avviso che sembrano provenire dal sistema operativo o da applicazioni legittime, chiedendo all'utente di scaricare software aggiuntivo o di fornire informazioni personali. Alcuni pop-up potrebbero sembrare messaggi di errore di Windows o avvisi di sicurezza falsi.

Articolo relativo: Come togliere pop-up su Google/Firefox/Edge?

I file potrebbero essere modificati, danneggiati o cancellati senza il tuo intervento. In alcuni casi, potrebbe esserci un aumento di file di sistema o file temporanei creati dal malware.

Se noti che alcuni documenti o file non sono più accessibili o appaiono corrotti, potrebbe trattarsi di un'infezione.

Esegui una scansione antivirus completa: Usa un software antivirus aggiornato per cercare e rimuovere il trojan. Artivolo relativo: Come creare un anti-malware completo su Windows

Aggiorna il sistema operativo e le applicazioni: Mantieni il tuo sistema operativo e le applicazioni sempre aggiornati per proteggerti dalle vulnerabilità che il trojan potrebbe sfruttare.

Disconnetti il dispositivo da Internet: Se sospetti che il tuo dispositivo sia compromesso, scollegalo dalla rete per impedire al malware di comunicare con i server di comando e controllo.

Cambia tutte le password: Se hai il sospetto che le tue credenziali siano state rubate, cambia immediatamente le password dei tuoi account online e abilita l'autenticazione a due fattori ove possibile.

Articolo relativo: Cosa Cosa è necessario affinché un attacco phishing abbia successo